解讀等保2.0:工(gōng)控系統安全如何應對新要求

添加時間:2019-05-27 15:45:14

來源:

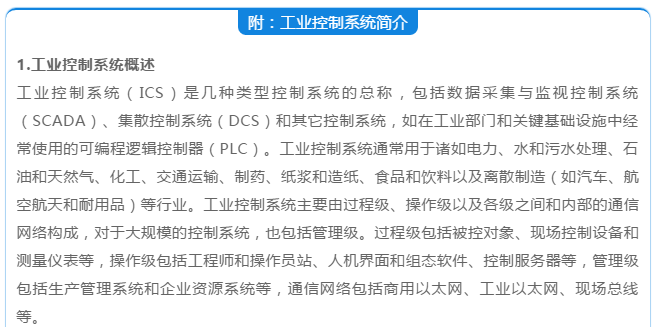

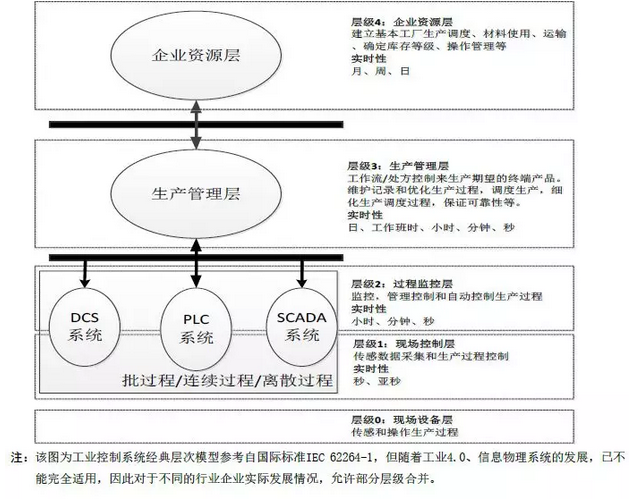

随着我(wǒ)國“互聯網+”戰略的逐步落地,産業互聯網将成爲未來國家最重要的基礎設施之一(yī)。雲計算、大(dà)數據、人工(gōng)智能、物(wù)聯網等新技術在關鍵信息基礎設施中(zhōng)廣泛應用,網絡安全形勢與需求發生(shēng)快速變化,使得等保1.0,即2008年發布的《GB/T22239-2008 信息安全技術信息系統安全等級保護基本要求 》及其配套政策文件和标準,已經不再符合新技術、新業務場景下(xià)的網絡安全保護要求。

等保2.0擴展了網絡安全保護的範圍,提高了對關鍵信息基礎設施進行等級保護的要求,并且針對不同保護對象的安全目标、技術特點、應用場景的差異,采用了安全通用要求與安全擴展要求結合的方式,以更好地滿足安全保護共性化與個性化要求,提升了等級保護的普适性與可操作性,爲《網絡安全法》的實施執行提供了有力的技術保障。

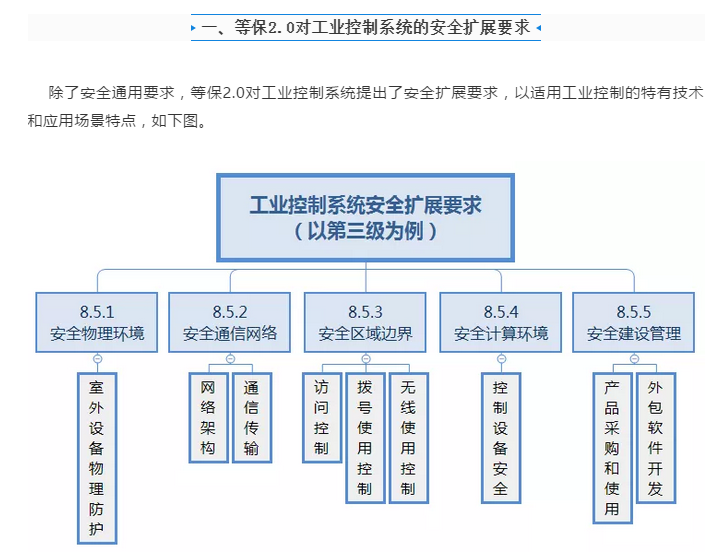

其中(zhōng),安全擴展的特殊要求包括:

物(wù)理和環境安全:增加了對室外(wài)控制設備的安全防護要求,如放(fàng)置控制設備的箱體(tǐ)或裝置以及控制設備周圍的環境;

網絡和通信安全:增加了适配于工(gōng)業控制系統網絡環境的網絡架構安全防護要求、通信傳輸要求以及訪問控制要求,增加了撥号使用控制和無線使用控制的要求;

設備和計算安全:增加了對控制設備的安全要求,控制設備主要是應用到工(gōng)業控制系統當中(zhōng)執行控制邏輯和數據采集功能的實時控制器設備,如PLC、DCS控制器等;

安全建設管理:增加了産品采購和使用和軟件外(wài)包方面的要求,主要針對工(gōng)控設備和工(gōng)控專用信息安全産品的要求,以及工(gōng)業控制系統軟件外(wài)包時有關保密和專業性的要求;

安全運維管理:調整了漏洞和風險管理、惡意代碼防範管理和安全事件處置方面的需求,更加适配工(gōng)業場景應用和工(gōng)業控制系統。

解讀:連續性是工(gōng)業生(shēng)産的基本要求,因此無論是生(shēng)産設備,還是設備的控制系統,都需要長期連續運行,很難做到及時更新補丁。實踐中(zhōng),對此類系統通常采用“白(bái)名單”方式進行安全保護,即隻有白(bái)名單内的軟件才可以運行,其它進程都被阻止,以此防止病毒、木馬、惡意軟件的攻擊。再者,随着技術的進步,U盤成爲信息交換最便捷的媒介,但通過U盤傳播病毒、惡意軟件的風險極高,有必要對USB接口的使用進行嚴格管理。因此,在控制系統的上位機上安裝工(gōng)業主機防護系統是最普遍而又(yòu)有效的手段。業内優秀的工(gōng)業主機防護産品通常都具備USB安全管理能力,通過“注冊-授權-審計”等典型安全措施,對U盤的使用全程管理,嚴防非授權U盤引入病毒。工(gōng)業主機安全防護系統是解決工(gōng)業主機安全痛點的首選。

2.工(gōng)業安全邊界安全要求

8.1.3.1 邊界防護

a) 應保證跨越邊界的訪問和數據流通過邊界設備提供的受控接口進行通信;

b) 應能夠對非授權設備私自聯到内部網絡的行爲進行檢查或限制;

c) 應能夠對内部用戶非授權聯到外(wài)部網絡的行爲進行檢查或限制;

d) 應限制無線網絡的使用,保證無線網絡通過受控的邊界設備接入内部網絡

8.5.2.1 網絡架構

a) 工(gōng)業控制系統與企業其他系統之間應劃分(fēn)爲兩個區域,區域間應采用單向的技術隔離(lí)手段;

b) 工(gōng)業控制系統内部應根據業務特點劃分(fēn)爲不同的安全域,安全域之間應采用技術隔離(lí)手段;

8.5.3.1 訪問控制

a) 應在工(gōng)業控制系統與企業其他系統之間部署訪問控制設備,配置訪問控制策略,禁止任何穿越區域邊界的E-Mail、Web、Telnet、Rlogin、FTP等通用網絡服務

解讀:工(gōng)控網絡通常與企業資(zī)源網絡(辦公網絡)物(wù)理隔離(lí),但随着工(gōng)業化與信息化的深度融合,越來越多的設備将實現聯網。工(gōng)業生(shēng)産環境信息化、數字化、智能化的趨勢不斷發展,爲了保護工(gōng)業核心生(shēng)産系統不受外(wài)來網絡攻擊,同時實時地把生(shēng)産數據傳輸給管理系統,需要在工(gōng)控網與資(zī)源網之間部署網絡隔離(lí)與信息交換設備,滿足此類要求的典型設備是工(gōng)業網閘。同時,工(gōng)業控制網絡需要進行安全域劃分(fēn),在安全域之間采取隔離(lí)手段保障安全;另外(wài),工(gōng)控網絡通常使用工(gōng)業專有協議和專有應用系統,而E-Mail、Telnet、Rlogin等通用應用和協議是網絡攻擊最常用的載體(tǐ),應該拒絕此類流量進入工(gōng)控網絡,通常在工(gōng)控網絡的邊界部署工(gōng)業防火(huǒ)牆實現防護功能。因此,解決工(gōng)業邊界安全痛點,應重點考慮采用工(gōng)業網閘和工(gōng)業防火(huǒ)牆設備。

3.工(gōng)業安全管理要求

8.1.5.4 集中(zhōng)管控

a) 應劃分(fēn)出特定的管理區域,對分(fēn)布在網絡中(zhōng)的安全設備或安全組件進行管控;

b) 應能夠建立一(yī)條安全的信息傳輸路徑,對網絡中(zhōng)的安全設備或安全組件進行管理;

c) 應對網絡鏈路、安全設備、網絡設備和服務器等的運行狀況進行集中(zhōng)監測;

d) 應對分(fēn)散在各個設備上的審計數據進行收集彙總和集中(zhōng)分(fēn)析,并保證審計記錄的留存時間符合法律法規要求;

e) 應對安全策略、惡意代碼、補丁升級等安全相關事項進行集中(zhōng)管理;

f) 應能對網絡中(zhōng)發生(shēng)的各類安全事件進行識别、報警和分(fēn)析

解讀:工(gōng)業網絡安全建設起步晚,底子薄,缺少有效的管理抓手。通過解決邊界和主機安全痛點,隻是在單點上解決安全問題,更大(dà)的要求是針對整個工(gōng)業網絡的安全狀态的感知(zhī)、數據的采集、分(fēn)析以及針對工(gōng)業網絡的安全監測,及時識别異常操作、及時報警非法行爲,通過可視化的集中(zhōng)管理界面,清晰的展示工(gōng)業網絡内各種安全問題,準确的定位、管理可能因網絡安全問題導緻的故障。因此“看清、看透、看全工(gōng)業生(shēng)産中(zhōng)的威脅,是保障工(gōng)業網絡安全的基礎和前提”。基于此,工(gōng)業安全監測系統以及控制中(zhōng)心,可以技術平台的方式,進行工(gōng)業網絡安全的統一(yī)管理,作爲工(gōng)業網絡安全管理中(zhōng)心,滿足等保2.0對工(gōng)業控制系統的三級要求。

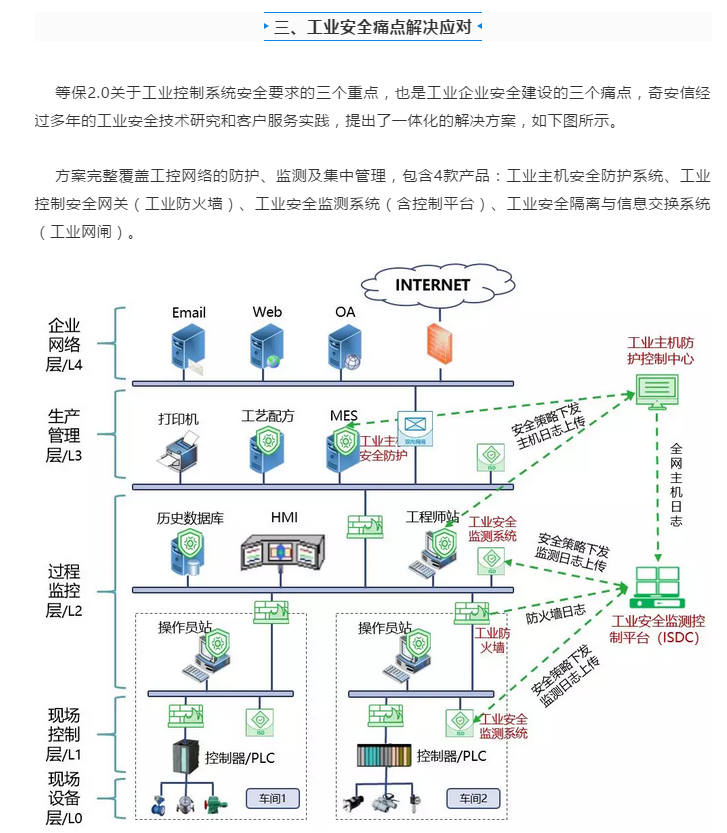

工(gōng)業主機安全防護系統是一(yī)款軟件産品,安裝在工(gōng)控上位機和工(gōng)業服務器上,基于白(bái)名單智能匹配技術和“入口-運行-擴散”三重關卡式攔截技術,防止病毒與惡意程序入侵攻擊,控制USB移動設備非法接入,爲工(gōng)業軟件提供安全、幹淨的運行白(bái)環境。

工(gōng)業控制安全網關系統(工(gōng)業防火(huǒ)牆)是專爲工(gōng)業環境打造的一(yī)款邊界安全防護産品,爲工(gōng)控網與企業網的連接、工(gōng)控網内部各區域的連接提供安全隔離(lí)。産品采用四重白(bái)名單的安全策略,過濾非法訪問,保證隻有可信任的設備接入工(gōng)控網絡,保證可信任的流量在網絡上傳輸。

工(gōng)業安全監測系統(ISD)對工(gōng)控系統的運行數據進行被動無損采集,自動發現工(gōng)業資(zī)産,監測非法接入設備,實時檢測網絡入侵行爲,監控工(gōng)控設備異常操作,并實時将各類攻擊與異常信息上傳到工(gōng)業安全監測控制平台(ISDC)。ISDC彙總所有安全監測設備的日志(zhì),以及工(gōng)業主機安全防護、工(gōng)業防火(huǒ)牆、工(gōng)業網閘的日志(zhì),集中(zhōng)存儲,統一(yī)分(fēn)析,幫助安全運營人員(yuán)及時了解工(gōng)業網絡全網安全态勢與威脅動态。

工(gōng)業安全隔離(lí)與信息交換系統(工(gōng)業網閘)用于工(gōng)控網絡不同安全級别網絡間進行安全數據交換。通過鏈路阻斷、協議轉換的方式實現信息擺渡,可深度解析多種工(gōng)業協議(OPC、ModBus、S7、DNP3、IEC104等),集安全隔離(lí)、實時信息交換、協議分(fēn)析、内容檢測、訪問控制、安全防護等多種功能于一(yī)體(tǐ),在實現網絡安全隔離(lí)的同時,提供高速、安全的數據交換能力和可靠的信息交換服務